Los dispositivos HSM (Hardware Security Module) son reconocidos por los expertos en ciberseguridad como la alternativa más eficaz y segura para gestionar y proteger los certificados digitales y claves de las empresas. ¿Qué diferencia a esta solución del resto? ¿Cuáles son los principales beneficios de su uso? ¿Por qué es importante proteger la información de carácter sensible?

Cada vez es más común que cualquier organización realice trámites con otras compañías o administraciones públicas, e incluso de manera interna, utilizando elementos de identidad digital que permitan agilizar los procesos y proteger su información, siendo los certificados digitales el ejemplo más representativo. Aunque existen diferentes tipos de certificados digitales que las empresas utilizan en su día a día, todos ellos tienen algo en común: contienen información privilegiada y de carácter personal o empresarial que, en caso de caer en malas manos o hacerse un uso inapropiado de ella, podría derivar en numerosas pérdidas tanto a nivel económico como social u organizacional.

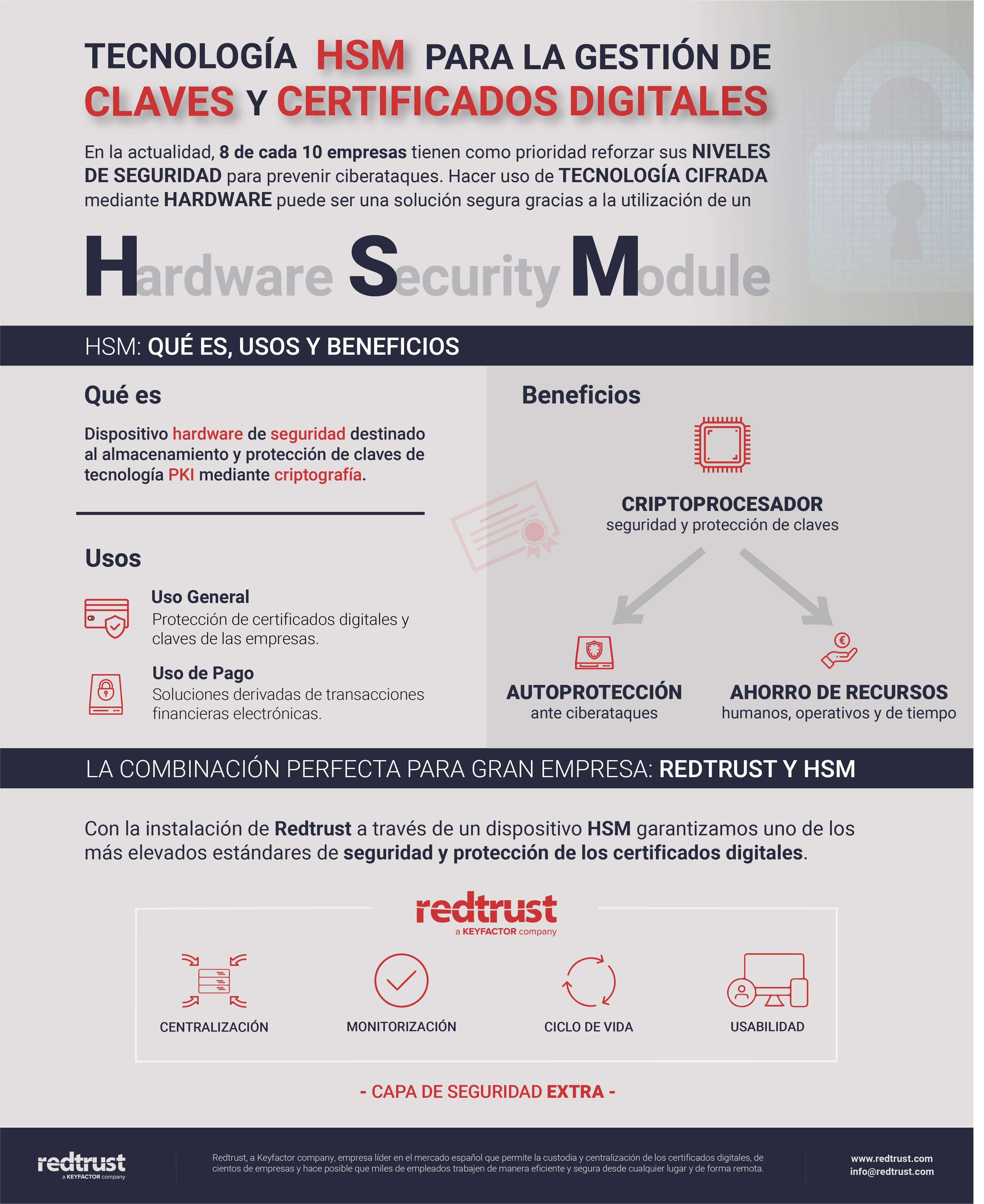

A la hora de gestionar y proteger los certificados digitales y claves, optar por dispositivos de hardware para tal fin equivale a adquirir mayores niveles de seguridad. Entre estos caben destacar los dispositivos HSM, una de las tecnologías más fiables del mercado en lo referido a ciberseguridad.

HSM: qué es, usos y funcionamiento

Un HSM es un dispositivo hardware de seguridad destinado al almacenamiento y protección de claves de tecnología PKI (o infraestructura de clave pública) mediante criptografía. Con un procesador dedicado en exclusiva a este tipo de operaciones, permite obtener mucho mejor rendimiento que otros dispositivos con capacidades criptográficas cuyos procesadores, además, deben ser utilizados para otras funciones del sistema. Los HSM pueden encontrarse como dispositivos portátiles, dispositivos autocontenidos (appliances), tarjetas inteligentes (smartcards), tarjetas criptográficas o como un servicio alojado en la nube (HSMaaS).

Los dispositivos HSM, dependiendo del uso que cada compañía haga de ellos, pueden catalogarse en dos tipos. Por un lado, los HSM para uso general, orientados a proteger los certificados digitales y claves de las empresas. Un ejemplo de este caso de uso sería el de la gestión y custodia de una clave o claves muy delicadas para una organización, como la clave ‘maestra’ con la que se han cifrados otras claves privadas o información de carácter sensible (como la escritura de la compañía u otros documentos de relevancia).

Por otro lado, encontramos los HSM de uso de pago, que adquieren cierta personalización mediante estándares que permiten atender de mejor forma las distintas soluciones derivadas de transacciones financieras electrónicas. Un ejemplo de este caso de uso sería el de una compra efectuada con tarjeta bancaria: al realizarla, se genera una transacción asociada a un identificador que contiene los datos de la misma, el cual es cifrado y descifrado por un HSM para completar la acción.

¿Por qué un HSM para el control de certificados digitales y claves?

La respuesta es clara: contar con el mayor nivel de seguridad que garantice la protección y confidencialidad de los certificados digitales. En la actualidad, 8 de cada 10 empresas tienen como prioridad reforzar sus niveles de seguridad para prevenir ataques de ciberdelincuentes que puedan acceder a su información más delicada. Por este motivo, los dispositivos HSM se conciben como una de las soluciones más fiables y seguras del mercado para el almacenamiento, control y protección de los certificados digitales.

Lo que diferencia al HSM del resto de dispositivos de hardware es la posesión de un criptoprocesador. Esto le permite albergar reglas muy específicas para la creación y gestión de claves criptográficas (siempre de forma interna), por lo que toda la información que contiene y/o pueda salir del interior del HSM se encuentra completamente cifrada. El HSM es un dispositivo de hardware “especial”, elaborado y diseñado concienzudamente para tal propósito: ofrecer un elevado grado de seguridad a nivel de confidencialidad y disponibilidad de las claves criptográficas (privadas y públicas) gracias a la ejecución de rutinas de cifrado y descifrado.

Beneficios de un HSM en el control de los certificados digitales

- Alto grado de seguridad y protección de claves mediante un criptoprocesador, especializado en la gestión y creación de claves criptográficas.

- Simplificación en la administración de claves de firmas digitales.

- Centralización de los certificados digitales, otorgando un mayor control sobre ellos.

- Posee la capacidad, en función de sus distintos niveles de seguridad, de borrar los elementos seguros que contiene, ante el acceso de terceros no autorizados, protegiendo la confidencialidad de las claves almacenadas. Es decir, es capaz de ‘autoprotegerse’ ante ataques informáticos o físicos.

- Su inversión se traduce en un ahorro de recursos tanto humanos como operativos y de tiempo.

Niveles de seguridad en un HSM

Los dispositivos de HSM están sujetos a estándares internacionales que validan sus diferentes niveles de seguridad a la hora de gestionar y custodiar las claves. El más reconocido entre estos es el desarrollado por el National Institute of Standards and Technology (NIST), que recibe el nombre de Federal Information Processing Standard (FIPS) y que actualmente se encuentra en su versión FIPS 140-2. Se concibe como una guía de requisitos a cumplir en cuanto al uso de dispositivos criptográficos y presenta 4 niveles para medir su seguridad, siendo 1 el nivel más bajo y 4 el nivel más alto, el cual engloba los requerimientos de seguridad de todos los niveles anteriores (del 1 al 3) además de una protección avanzada ante intrusiones de carácter lógico o físico.

Cabe resaltar que cualquier dispositivo HSM que implemente claves de cifrado para PKI deberá poseer, como mínimo, un certificado FIPS-2 de nivel 3. En este nivel, a los requisitos de seguridad de nivel 2 se les suma la exigencia de requerimientos adicionales que respondan o resistan ante accesos no autorizados a la información almacenada. Es decir, en el nivel de seguridad 3 no solo basta con detectar el acceso de usuarios no autorizados al dispositivo, sino también mostrar resistencia o una respuesta ante posibles manipulaciones de su contenido. Por ello, es importante autenticar la identidad que intenta acceder a dicha información. Si esta no estuviera autorizada, el dispositivo podría borrar los parámetros de seguridad e inutilizarlo completamente una vez detectado el acceso.

Con el cumplimiento de los estándares, los certificados digitales de cualquier empresa podrán estar protegidos ante cualquier ciberataque, controlados y almacenados en un dispositivo criptográfico que dificulte y contrarreste el acceso a aquellos no autorizados con el fin evitar posibles fugas de claves e información.

La combinación perfecta para gran empresa: Redtrust y HSM

En Redtrust velamos por la seguridad y protección de los certificados digitales de las empresas. Si hay algo que caracteriza a nuestro producto es la flexibilidad, lo que hace posible que nuestro servicio de gestión centralizada y almacenamiento de certificados digitales pueda ofrecerse mediante un appliance físico, es decir, un dispositivo HSM ubicado en la compañía de nuestro cliente.

De esta forma, desde Redtrust garantizamos uno de los más elevados estándares de seguridad y protección de los certificados digitales y sus claves a través de su instalación en HSM, añadiendo a través de ello una capa de seguridad extra y permitiendo gozar a nuestros clientes de beneficios tales como la centralización de sus certificados digitales, un mayor control de los mismos gracias a la creación de políticas de uso y gestión de su ciclo de vida, o la posibilidad de ejecutar monitorizaciones para conocer las operaciones realizadas con cada uno de ellos.

Por tanto, contar con el servicio de Redtrust en un HSM se traduce en la combinación perfecta para almacenar, gestionar y custodiar los certificados digitales y claves de las empresas de forma centralizada y totalmente segura, garantizando una integración transparente y una mayor usabilidad.

El sector de la banca es el segundo más afectado por fallos de ciberseguridad, con un coste medio de casi 6 millones $.

Conceptos de este artículo que puedes profundizar en nuestra ITpedia: